安全性をより強化したい方にオススメの「スクリーンサブネット」

- ツイート

-

- 2015/08/12

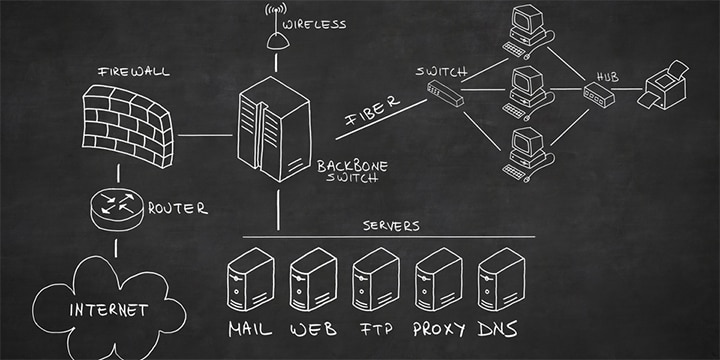

ファイアウォールの構造にはいくつか種類がありますが、 今回は、もっとも効果的な構造であると考えられる「スクリーンサブネット構造」について 詳しく見ていきましょう。

IT業界まるわかりガイドは、日本初Web専門スクールのインターネット・アカデミーが運営する業界情報メディアです。最新の業界情報を、初心者にも分かりやすくご紹介しています。

目次

スクリーンサブネットとは

スクリーンサブネット構造は、スクリーンホスト構造を基本としつつも、 それをより進化させたものであると言えます。

スクリーンホスト構造では、1台の要塞ホスト(bastion host)が通信の中継点となり、 外部からの攻撃に対し要塞ホストがそれを引き受けるという構造でした。

そのため、要塞ホストは強固なセキュリティを備え、慎重に設計される必要があります。

しかし、そのような要塞ホストが1台だけであった場合、 その1台が外部ネットワークからの攻撃により突破されてしまうと、 内部ネットワークへ容易に攻撃されてしまうという欠点がありました。

また、内部ネットワークへの信頼の上に構築されているため、 内部ネットワークからの攻撃に弱いのもスクリーンホスト構造の欠点でした。

対するスクリーンサブネット構造では、内部ネットワークと外部ネットワークとの間に、防御のための中間ネットワークを構築します。 この中間ネットワークは、DMZ(De-Militarized Zone 非武装地帯)、または境界ネットワークと呼ばれています。

最悪の場合、要塞ホストが陥落しても、この境界ネットワーク内で被害を食い止め、 内部ネットワークへの被害拡大を阻止します。

防御構造を多重にすることで、1つの穴があっても、 いくつもの層が折り重なることで結果として防御が強固になります。

パケットのフィルタリング

パケットのフィルタリングについては、基本的にスクリーンホストと同様にルーターによって行われます。

ただし、それが外部ネットワークと境界ネットワーク、 境界ネットワークと内部ネットワークの境目に2カ所に設置されている点が違っています。

こうすることで、要塞ホストは外部ネットワークからの攻撃だけでなく、 内部ネットワークからの攻撃にも備えることができます。

ファイアウォールは基本的に、内部ネットワークを信頼することで成り立っているため、 信頼された内部からの攻撃があった際に弱いという欠点を抱えていますが、 スクリーンサブネット構造ではこの欠点をある程度克服することができます。

要塞ホストを増やす

基本的な構造としては以上のようなものですが、防御を多重にするという意味では、 要塞ホストを複数設置するのが有効な方法です。

例えば、Web及びFTPのサービスはAホスト、メールサービスはBホスト という風にサービス別にホストを分ければ、たとえAホストが攻撃により陥落したとしても、 Bホストのメールサービスは攻撃から守られることになり、リスクを分散させることができます。

理想的に言えば、1つのサービスに1つのホストが対応するのが望ましいといえます。

なぜなら、要塞ホストをセキュリティで保護する場合、 不要なサービスやプログラムなどを全て削除ないし無効にし、 その要塞ホストの役割に必要な機能だけを有効にします。

要塞ホストが対応するサービスが1つであれば、 要塞ホストはそのサービスの防御に専念でき、攻撃者が使用できる手段が限定されます。

逆に言えば、ホストが提供するサービスが多いほど、セキュリティホールが見落とされる可能性が高くなります。

組織や企業などで、複数台の要塞ホストを設置できる経済的な余裕があれば、 積極的に設置することでセキュリティをより強固にすることができます。

スクリーンサブネットの欠点

このように、スクリーンサブネット構造はスクリーンホスト構造や デュアルホーム構造にない優れた性質を持っています。

欠点と言えば、構築に手間がかかることと、 複数の機器を設置するためにコストがかかることです。

コストとセキュリティの折り合いは重要な問題ですが、 安全性をより優先させたいのであれば、スクリーンサブネットの導入を検討するのが望ましいと言えるでしょう。